映像伝送ソリューション

1台で2系統のネットワークを使い分ける!

StreamHubルーティング設定の実践例

-

- 映像配信や中継現場でこんなお悩みありませんか?

- インターネットとVPN、2つのネットワークを同時に使いたい

- 送信と受信をネットワーク的に分離して、セキュリティや安定性を高めたい

- 通信トラブルの影響を最小限に抑えたい

検証

検証動機

映像配信や中継の現場では、「1台の機器で、異なるネットワーク回線を同時に使いたい」や「映像の受信と配信を、別々のネットワークで同時に行いたい」というお客様からの要望をよく耳にします。

通常、マシンに2つのネットワークインターフェースを搭載していても、一般的なOS設定では複数のネットワーク回線を同時に有効活用するのが難しい場合があります。これは、複数のデフォルトゲートウェイを設定できたとしても、OSのルーティングテーブルでは優先度(メトリック)により実際に使われるのは通常1つだけであるためです。

しかし、StreamHubのルーティングテーブル機能を活用することで、この課題を解決できます。片方のゲートウェイ経由でインターネットに接続しながら、もう片方のネットワークインターフェースも有効活用し、異なる回線からのストリーミング配信を実現することが可能になります。

今回は、この複数ネットワーク回線を使ったストリーム配信の設定方法と実際の動作について検証してみました。

お客様のお悩みのポイント!

検証に使用した機材

ISR用 KLVメタデータ対応 低遅延ビデオプレーヤー

HaivisionのPlay ISRは、防衛およびISR(Intelligence, Surveillance, Reconnaissance)用途向けに開発された、無料のソフトウェア式デスクトップ動画プレイヤーです。

Windows、macOS、Linuxに対応し、H.264/AVC・H.265/HEVCの映像ストリームをUDPおよびSRTプロトコルで再生できます。

ダウンロードはHaivision公式サイトのPlay ISR製品ページから、利用するOSを選んで入手できます。インストール後はライセンス不要で即利用可能です。

課題

一般的なOSのネットワーク設定では、複数の回線を同時に活用するのは意外と難しいものです。理由は、OSが持つ「ルーティングテーブル」という仕組みにあります。複数のネットワークインターフェース(LANポートなど)を搭載していても、優先度(メトリック値)によって、実際に使われるゲートウェイは1つだけになってしまうのです。

こんな弊害が出てきそう・・・

① 意図しないネットワーク経路になる

② 通信が不安定になる

③ VPN回線に不要なトラフィックが流れる

④ トラブル時の切り分けが困難

StreamHubでの解決方法

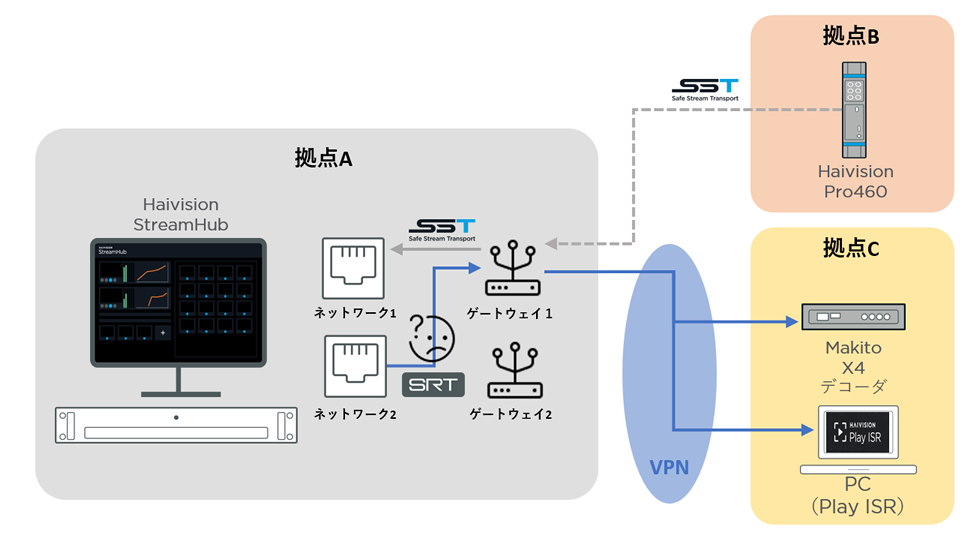

ネットワーク1(GW1):インターネット経由で映像を受信。

ネットワーク2(GW2):VPN経由で閉域網の複数拠点へ映像を配信。

このように、受信と送信をネットワーク的に分離することで、

・セキュリティ向上

・回線トラブルの影響を最小化

・安定した通信 …が、可能となります!

実例

それでは、ネットワーク1とネットワーク2で別々のゲートウェイを経由し、「1台の受配信サーバーから2つのネットワークを使い分ける方法についてご紹介をさせていただきます。

実現したい構成

ビットレートは6M

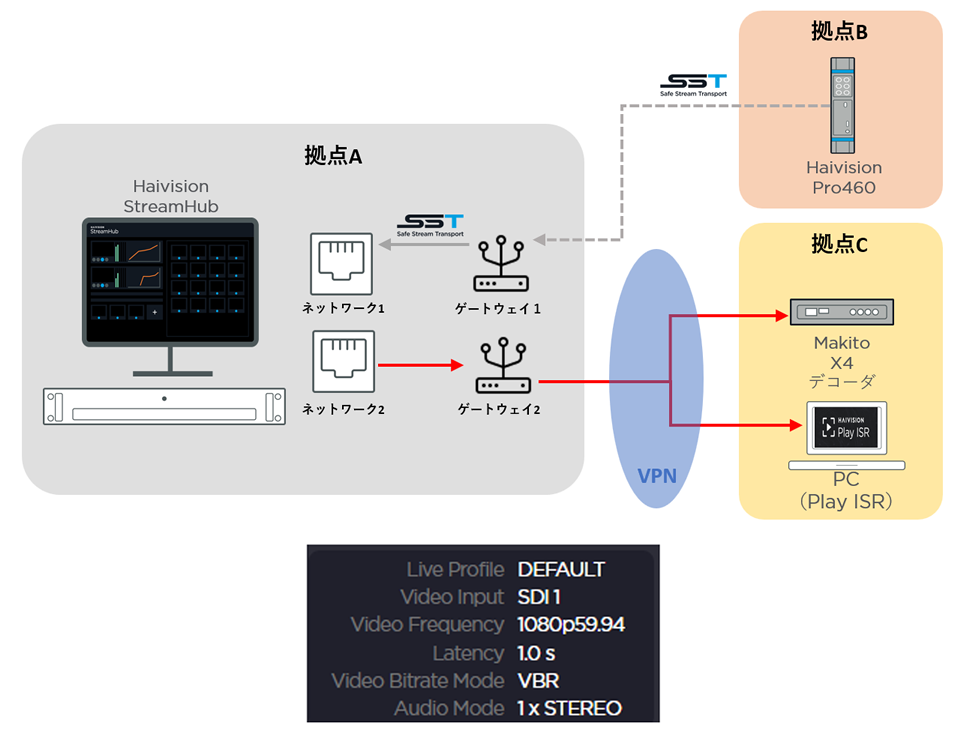

本構成では、拠点Bの機器がインターネット回線(GW1)を経由して映像を受信し、別のゲートウェイ(GW2)を通じて、VPNで接続されたクローズドネットワーク内の複数拠点へ映像を配信します。

映像の受信用ネットワークと送信用ネットワークを明確に分離することで、セキュリティの向上や、回線ごとのトラブルの影響を最小限に抑えることが可能になります。

通常の設定では、ルーティングの優先度(メトリック値)によって、一方のゲートウェイからしかインターネット通信を行うことができません。

しかし、以下のようなネットワーク設定を行うことで、複数のネットワーク回線を同時に活用し、映像配信の送受信を分離して運用することが可能になります。

ネットワーク構成

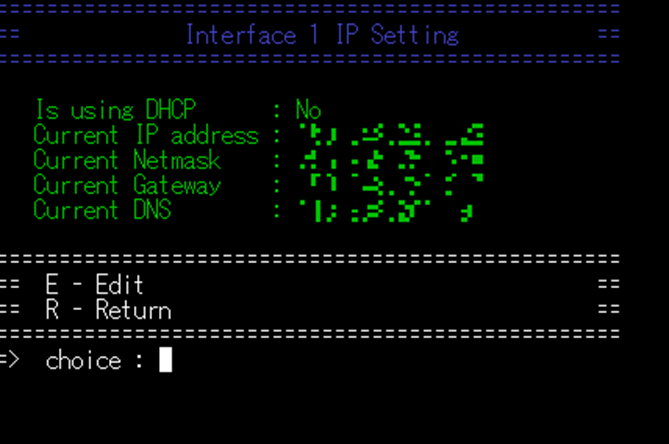

ネットワーク1の設定画面

※弊社ネットワークのためモザイク処理しています

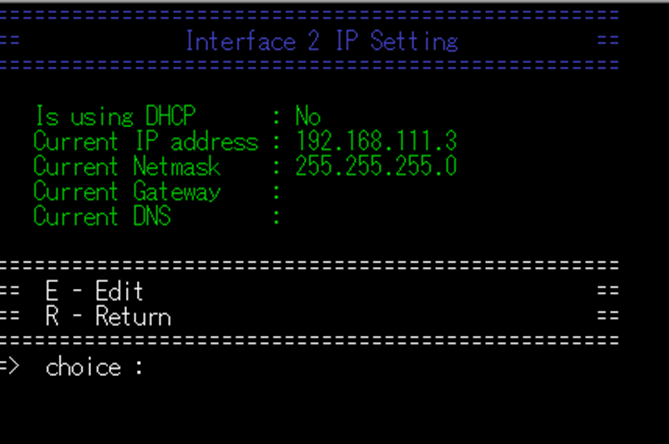

ネットワーク2の設定画面

StreamHubで複数のネットワークを設定する際には、いくつかの注意点があります。

メインとなるネットワーク1では、IPアドレス、サブネットマスク、ゲートウェイ、DNSサーバーのすべてを設定します。

一方、ネットワーク2では、IPアドレスとサブネットマスクのみを設定し、ゲートウェイやDNSサーバーは設定しません。

これは、複数のデフォルトゲートウェイを設定した場合でも、実際に使用されるのはメトリック(優先度)によって選ばれた1つだけとなるためです。

特に、ネットワーク2にもゲートウェイを設定してしまうと、意図しないルートで通信が行われたり、通信が不安定になる可能性があります。

このため、ネットワーク2ではゲートウェイとDNSの設定を省略し、通信のルートを明確に制御するようにしています。

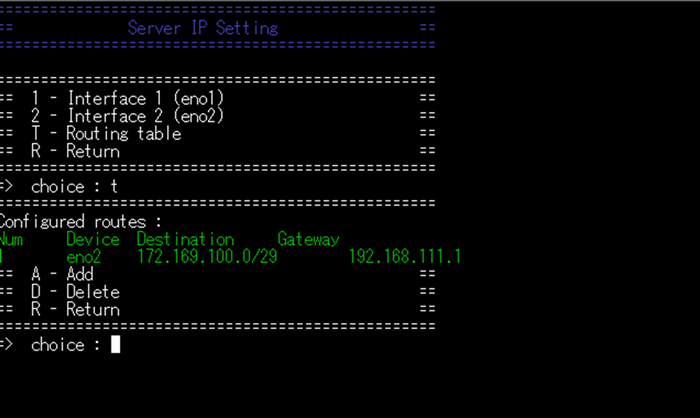

ルーティングテーブルでは、LAN2を経由させたい通信の宛先ネットワークと、それに対応するゲートウェイ(GW2)を静的に指定する必要があります。

通常、OSはメトリックの低いデフォルトゲートウェイを優先して使用するため、特定の拠点(例:拠点C)の通信だけを別回線(GW2)に流したい場合は、手動でルートを追加する必要があります。

この設定により、例えば拠点CのIPアドレス(またはサブネット)への通信だけをVPN経由に限定でき、それ以外の通信はメインのネットワークを通す、といった制御が可能になります。

これにより、VPN回線への不要な通信を避けられるだけでなく、閉域網側のセキュリティを保ちつつ、効率的で安全な通信設計が実現できます。

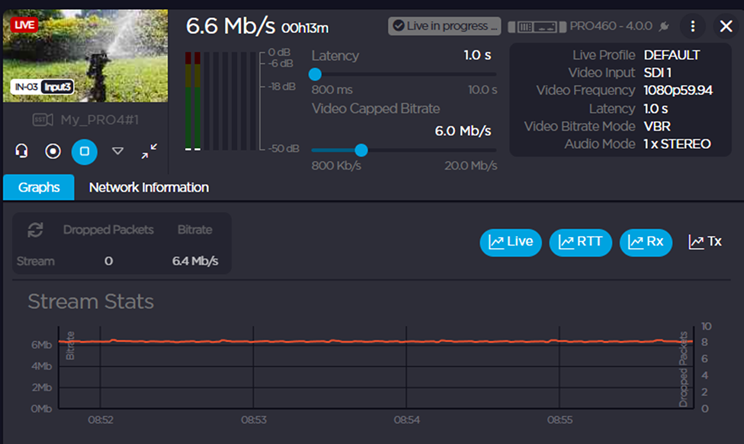

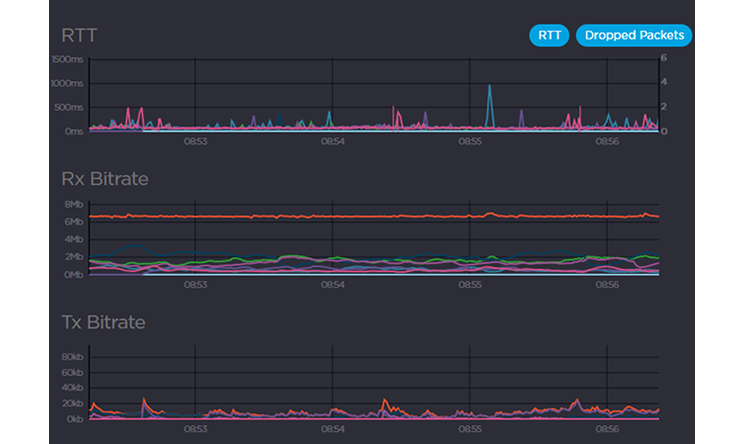

こちらはStreamHubの統計情報です。Pro460からStreamHubに入力された映像については、Dropped Packets が「0」で、安定した通信が行われていたことが確認できました。

また、RTT、Rx Bitrate、Tx Bitrate の各グラフを見ても、終始安定した値を示しており、通信状況は良好でした。

デコーダの統計情報

Play ISRの統計情報

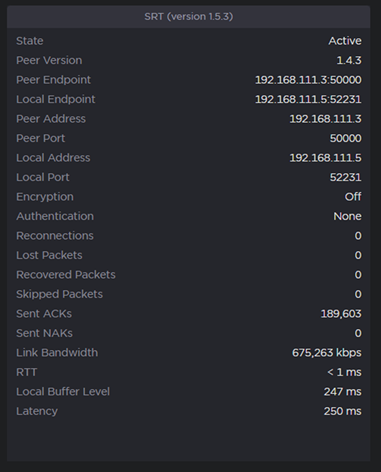

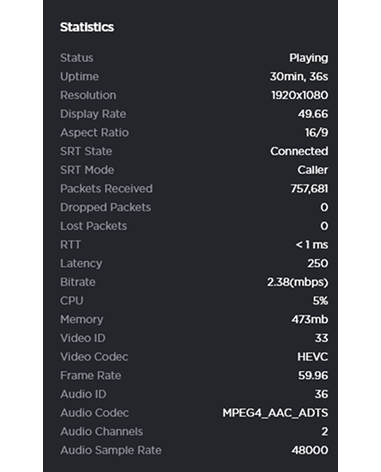

上の2枚の画像は、Makito X4 デコーダと Play ISR を使用し、同一映像を約30分間ストリーム配信した際の統計情報です。

いずれも Skipped は「0」で、安定した配信が行えていることを確認できました。

デコーダの出力映像

Play ISRで受信した映像

上の写真は、受信側でストリームが正しく再生されている様子です。

この設定により、LAN2経由でVPN接続された別拠点への映像送信が正常に行われ、実際に拠点側で映像を受信できることを確認しました。

まとめ

通常のネットワーク設定では、ルーティングの優先度(メトリック値)によって1つのゲートウェイしか利用されませんが、適切にルートやインターフェースを制御することで、2系統の回線を用途ごとに使い分けることが可能です。

このように、StreamHubの柔軟なネットワーク設定を活用することで、映像配信の安定性やセキュリティを高める運用が可能になります。

配信環境の複雑化に対応する手段のひとつとして、ぜひ導入をご検討ください。

お客様のご要望に応じて、StreamHubの設定はもちろん、ネットワーク環境の構築まで総合的にサポートいたします。

システム導入に関するご相談は、どのような内容でもお気軽にお問い合わせください。

また、弊社ではHaivision製品の販売に加え、短期レンタルサービスもご提供しております。

StreamHub以外にも多様な製品を取り扱っておりますので、ご興味のある製品がございましたらぜひお声がけください。

検証は以上です。

検証結果や製品について、ライブ配信サポート・機器レンタルなど、

映像伝送のことならお気軽にお問い合わせください。

映像伝送ソリューションについての

お問い合わせ